비대면 시대가 되면서 개인정보가 정말로 중요해지고 있는 세상이라고 볼 수 있습니다. 요즘에는 신분증만 잃어버려도 대출이 되어버리는 무서운세상에서 살고 있다고 보시면 되시는데요.

그러기 위해 털린 내 정보를 찾기 서비스를 지원하는 곳이 있습니다. 해당 서비스에서는 아래와 공공기관에서 주관하에 실시를 하고 있습니다.

에서 관리하고 있는 방법인데요. 간단하게 본인의 개인정보가 털렸는지 확인해볼 수 있는 사이트와 방법은 소개해드려볼까 합니다. 참고하여 보시기 바랍니다.

해당 글의 목차

- 1 털린 내정보 찾기 서비스 이용방법

- 2 안전한 패스워드 관리 방법

- 3 털린 내 개인정보 사이트 자주 묻는 질문

- 4 참고하실 만한 글

- 5 연관포스팅

- 6 KTX 열차시간표 조회 방법 및 예약방법

- 7 너의목소리가보여(너목보) 방청 신청방법

- 8 갤럭시 S23 가장 한국적이라는 색상

- 9 로또 1등 최다 출현 번호는? '43', '34' 확인방법 알아보기

- 10 민자고속도로 미납 통행료, 간편하게 조회하고 납부하는 방법

- 11 자전거 스마트폰 거치대 사용시 휴대폰이 위험한 이유 2가지

- 12 룩북이란? 무엇이며 최근 사고논란?

- 13 씨커트 효능과 부작용 정리, 혈당, 변비, 다이어트까지 한 번에!

털린 내정보 찾기 서비스 이용방법

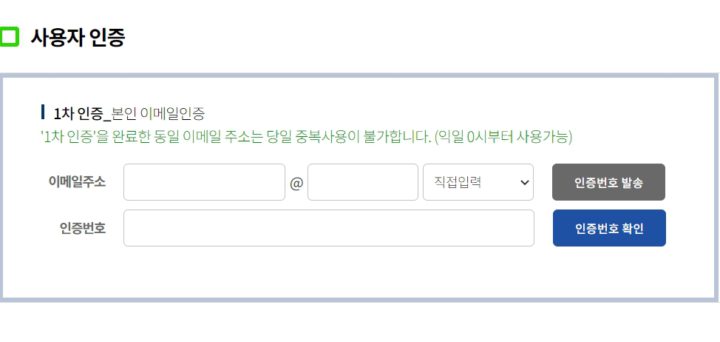

해당 서비스를 이용하려면 개인인증 절차를 진행해야만 합니다. 준비물로는 개인 이메일이 있어야 합니다.

1. 털린 내정보찾기 서비스 홈페이지를 방문합니다.

2. [유출여부조회하기] 항목을 클릭합니다.

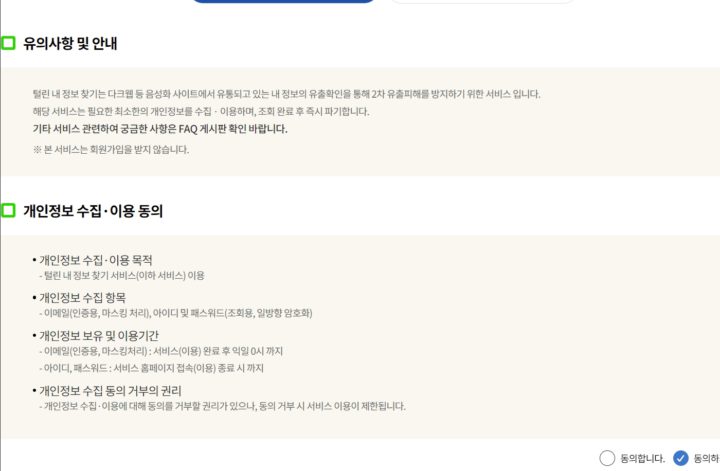

3. 본인의 개인인증을 진행해야 하며, 약관동의를 합니다.

4. 이메일 주소와 휴대폰 인증번호를 입력합니다.

5. 아이디와 비밀번호 입력 후 결과 조회

위와 같이 본인이 사용하고 있는 아이디와 비밀번호를 입력하여 털린 내 정보 찾기를 쉽게 찾아볼 수 있습니다. 간단하죠? 저의 경우에는 아직 유출 내역이 없다고 합니다.

안전한 패스워드 관리 방법

안전하게 패스워드 관리 방법은 아래와 같이 이야기를 해주고 있는데요. 참고하여 보시기 바랍니다.

특정패턴을 갖는 패스워드

특정패턴을 갖는 패스워드·동일한 문자의 반복 예)’aaabbb’,’12345′

키보드상 연속배열문자들의 집합 예)’qwerty’,’asdfgh’

제일 앞이나 제일 뒤에 오는 숫자배치 예)’security’,’security’

제3자가 쉽게 알 수 있는 개인정보를 바탕으로 구성된 패스워드

- 가족이름, 생일, 주소, 휴대전화등을포함하는패스워드

이용자ID를 이용한 패스워드

- 예)이용자의 ID가 ‘KDHong’인 경우, 패스워드를 ‘KDHong’ 또는 ‘HongKD’로 설정

한글, 영어등을 포함한 사전적 단어로 구성된 패스워드

- 예)’바다나라’, ‘천사10’, ‘love’

특정인물의 이름이나 널리 알려진 단어를 포함하는 패스워드

- 컴퓨터용어, 사이트, 기업등의 특정명칭을 포함하는 패스워드

- 유명인, 연예인 등의 이름을 포함하는 패스워드

숫자와 영문자를 비슷한 문자로 치환한 형태를 포함한 구성의 패스워드

- 가족이름, 생일, 주소, 휴대전화 등을 포함하는패스워드

기타

- 시스템에서 초기에 설정되어 있거나 패스워드 한글의 발음을 영문으로,영문의 발음을 한글로 변형한 형태의 패스워드

예)한글의 ‘사랑’을 영어’SaRang’으로 표기, 영문자’LOVE’의 발음을 한글’러브’로 표기

털린 내 개인정보 사이트 자주 묻는 질문

다크웹은 무엇인가요?

- 다크웹은 특수한 브라우저를 통해서만 접속할 수 있는 웹으로 익명성, 폐쇄성이 높아 추적이 불가능한 블랙마켓에 활용되는 경우가 많습니다.

- 최근 발생한 N번방 사건과 같이 다크웹에서 ‘개인정보, 위조, 마약거래, 해킹정보, 성착취물 등’이 불법유통되어 사회적 문제가 되고 있습니다.

계정정보 유출여부는 왜 확인해야 하나요?

- 웹사이트에서 사용하는 아이디(ID)와 패스워드(PW)는 다른 정보와 결합하여 쉽게 사용자를 특정할 수 있는 개인정보입니다.

- 따라서 계정정보가 불법적으로 유통되는 경우에는 크리덴셜 스터핑 공격*으로 악용되어 ‘명의도용, 사기거래, 보이스피싱 등’의 피해가 발생할 수 있습니다.

- 본 서비스를 통해 유출로 인지하였다면, 사용자는 신속히 가입한 사이트에 접속하여 패스워드를 변경하여 2차적인 유출피해를 예방할 수 있습니다.

* 크리덴셜 스터핑(Credential stuffing) 공격 : 사용자들이 온라인 상의 여러 사이트에 걸쳐 ‘ID, PW’를 동일하게 사용한다는 점을 악용하여, 다크웹 등 음성화된 사이트에 유통되는 계정정보를 불법취득하고 계정해킹을 위해 무작위 대입하는 공격

유출된 계정정보는 어디에서 수집한 것인가요?

- 다크웹, 딥웹* 등을 포함하여 온라인 상에 유출되었다고 인지 및 공개된 정보를 토대로 적법하게 수집하고 있습니다.

- 특히 작년 11월, 다크웹 등에서 불법유통된 국내 계정정보(23백만여건)에 ‘일방향 암호화 기술’을 적용한 데이터와 구글의 패스워드 안전성 진단 서비스(40억여건)를 활용하여 서비스 하고 있습니다.

- 또한 본 서비스는 ‘아이디, 패스워드’를 평문으로 보관하지 않고, 안전성을 위하여 즉시 일방향 암호화(HASH)하여 단순 조회정보 제공 목적으로만 활용하고 있습니다.

* 딥웹 : 검색 및 정보 접근이 제한되는 웹으로, IP주소나 URL을 알면 접속 가능하나, 로그인 등 접속 권한 부여가 필요함(ex, 기업의 인트라넷이나 해커포럼 등이 해당)

조회를 위해 입력한 ‘이메일주소, 아이디(ID), 패스워드(PW)’는 안전하게 처리되나요?

- 본 서비스는 사용자가 입력하는 계정정보(ID,PW)가 유출이력 여부를 조회 및 확인할 수 있도록 결과를 제공하고 있습니다.

- 사용자가 입력한 정보는 일방향 암호화(HASH) 및 조회 후에 즉시 파기 또는 본인인증용 이메일주소는 익일 0시까지 보관 및 파기하며, 비교·대조하기 위한 데이터 역시 HASH로 안전하게 처리 및 보관하고 있으므로 안심하고 사용하시기 바랍니다.

내 계정정보가 어디에서 유출이 되었다는 건가요?

- 다크웹 등 음성화사이트에서 불법유통되는 계정정보는 유출된 출처의 확인이 불가능한 경우가 대다수입니다.

- 특히 해커와 같은 공격자는 온라인 상에 불법 게시된 다양한 웹사이트에서 개인정보를 수집하거나, 금전 취득목적으로 올바르지 않은 개인정보를 인위적으로 생성 및 불법배포하는 경우 등을 통해 고도화된 해킹기법과 결합으로 악용되고 있어 유출 경로를 특정하는 과정은 더욱 어려운 상황입니다.

「털린 내 정보 찾기 서비스」를 통해 ‘유출이력 있음’ 결과를 확인 하였습니다. 어떠한 조치를 해야 되나요?

- 유출이력이 존재하는 경우에는 즉시 패스워드를 변경하여 ‘명의도용, 사기거래, 보이스피싱 등’의 2차 유출피해를 방지할 수 있습니다.

- 특히 공지사항에 게시한 ‘패스워드 선택 및 이용 안내서’를 참고하시어 안전한 패스워드로 변경하실 것을 권장합니다.

- 명의도용이 의심되거나 ‘아이디, 패스워드’를 알지 못해 회원탈퇴가 어려운 경우, 개인정보보호위원회에서 운영 중인 ‘e프라이버시 클린서비스 (www.eprivacy.go.kr)’를 사용하시기 바랍니다. o 상기 서비스는 회원탈퇴 처리 대행 서비스를 제공하고 있으므로, 사용자는 장기간 미사용 및 미접속한 웹사이트에 대한 회원탈퇴 등을 통하여 개인정보를 안전하게 관리하시기 바랍니다.

유출된 계정정보에 대하여 개인정보 처리 열람/정정/삭제 요구권을 행사할 수 있나요?

- 원칙적으로 열람권 행사의 대상이나, 개인정보 보호법 제35조 제4항 제2호에 따라 열람을 제한하거나 거절할 수 있습니다.

- 참고로 본 서비스는 계정정보를 미보관하므로(HASH값만 저장) 삭제가 불가능하며, 서비스 내 비교 대조용 입력 값은 즉시 삭제합니다.

해당 방법과 설명문을 참고하시고 꼭 피해를 미연에 방지하였으면 합니다.

참고하실 만한 글

- 사용하지 않는 웹사이트 한꺼번에 탈퇴 하기

- 숨겨진 국가 보조금 찾기 보조금 24 신청 조회 방법

- 내 대출 현황 조회 간단하게 내역 알아보는 방법 4가지

- 핸드폰 위치추적 피하는 방법 6가지

- 토스 대출한도조회 시스템 이용하여 한도 확인하기